11.4.09

Detenida una joven por hacerse pasar por otra persona en una red social de Internet

7.12.08

Más sobre compras seguras en Navidad

3.12.08

Recomendaciones para una navidad segura

21.5.08

Hoy goodware, mañana no sé

Adrenalina en estado puro: el caminito del rey

20.3.08

Acceso seguro a la Red en lugares públicos

10.2.08

Seguridad: mitos de ayer, excusas de hoy

29.10.07

Windows Live Messenger, configuración segura

MSN Messenger o Windows Live Messenger (su versión más reciente), es una aplicación para mensajes rápidos vía Internet. Su popularidad reside en que la mayoría de los usuarios de Internet lo utilizan. Posee la capacidad de realizar conversaciones de voz y video; también es posible expresar emociones mediante íconos y animaciones.

La última versión posee muchas opciones que brindan más seguridad al internauta, sin disminuir las prestaciones que ofrece el programa.

Para implementar estas protecciones y proteger mejor nuestro ordenador de posibles amenazas que se puedan recibir, listamos a continuación una serie de cambios que deben hacerse en el menú de "Herramientas" del Windows Live Messenger.

Después de ir a "Opciones" dentro del menú mencionado, buscaremos el ítem "Seguridad" en la lista vertical de menús

En el lado derecho, debemos desmarcar el cuadro con la leyenda "Permitir vínculos en la ventana de conversación". Esto mostrará todos los enlaces recibidos en una conversación como texto sin formato, evitando que el usuario realice un clic involuntario que podría terminar en una infección.

Para evitar recibir un archivo de un usuario infectado a través de una conversación, la opción "Rechazar automáticamente la transferencia de archivos conocidos no seguros", debe estar marcada.

Se recomienda tener desmarcada la casilla "Compartir automáticamente tu fondo y aceptar los fondos compartidos".

Para evitar abrir un malware en forma accidental por considerarlo un archivo inofensivo, en la opción "Carpetas para compartir" debemos desmarcar la casilla superior, "Utilizar una carpeta para compartir al arrastrar un archivo hasta el nombre de un contacto de la lista de contactos".

No todas las versiones de la mencionada aplicación cuentan con estas opciones.

La implementación de estos ajustes no suplanta la utilización de un software de protección. Perder un poco de tiempo configurando a un modo seguro la aplica-ción, puede llegar a evitar muchos dolores de cabeza en el futuro.

La última versión posee muchas opciones que brindan más seguridad al internauta, sin disminuir las prestaciones que ofrece el programa.

Para implementar estas protecciones y proteger mejor nuestro ordenador de posibles amenazas que se puedan recibir, listamos a continuación una serie de cambios que deben hacerse en el menú de "Herramientas" del Windows Live Messenger.

Después de ir a "Opciones" dentro del menú mencionado, buscaremos el ítem "Seguridad" en la lista vertical de menús

En el lado derecho, debemos desmarcar el cuadro con la leyenda "Permitir vínculos en la ventana de conversación". Esto mostrará todos los enlaces recibidos en una conversación como texto sin formato, evitando que el usuario realice un clic involuntario que podría terminar en una infección.

Para evitar recibir un archivo de un usuario infectado a través de una conversación, la opción "Rechazar automáticamente la transferencia de archivos conocidos no seguros", debe estar marcada.

Se recomienda tener desmarcada la casilla "Compartir automáticamente tu fondo y aceptar los fondos compartidos".

Para evitar abrir un malware en forma accidental por considerarlo un archivo inofensivo, en la opción "Carpetas para compartir" debemos desmarcar la casilla superior, "Utilizar una carpeta para compartir al arrastrar un archivo hasta el nombre de un contacto de la lista de contactos".

No todas las versiones de la mencionada aplicación cuentan con estas opciones.

La implementación de estos ajustes no suplanta la utilización de un software de protección. Perder un poco de tiempo configurando a un modo seguro la aplica-ción, puede llegar a evitar muchos dolores de cabeza en el futuro.

28.10.07

Interesante estudio sobre phishing

Suplantar una identidad cuesta 7 € (al cambio)

25.2.07

Drive-by Pharming: un clic que puede salirte caro

14.2.07

Un día en la vida de un troyano "banker"

24.1.07

Las seis principales amenazas de seguridad para el año 2007

16.1.07

Creación de blogs de 1ºA, 1ºC y 1ºD

Comienzan a publicarse los blogs de Informática

15.1.07

10.1.07

Los fraudes en Internet fijan su objetivo en los datos y las transacciones monetarias

2.10.06

Los nuevos peligros para sus cuentas bancarias: el "Vishing" y el "Smishing"

27.9.06

Septiembre prueba de Matemáticas ACS II

Nuevo troyano bancario dirigido a entidades españolas y latinoamericanas

Nuevo troyano bancario dirigido a entidades españolas y latinoamericanas

5.9.06

troyanos capturadores de video

Después de las vacaciones, retomamos nuestra actividad con esta demostración de como los troyanos capturan videos de la pantalla.

troyanos...

troyanos...

13.7.06

Troyanos bancarios y evolución del phishing

5.7.06

Phishing a Banesto optimizado para Internet Explorer

29.6.06

Los consejos de seguridad del hacker más famoso

26.6.06

Un día cualquiera en la vida de un receptor de spam

1.6.06

Fotos ejercicio de Access

29.5.06

4ª Práctica de Access

La 4ª y última práctica de Access trata de consultas e informes, leer también el documento de apoyo.

access-4 documento de apoyo

access-4 documento de apoyo

Etiquetas: Access

22.5.06

8ª prueba de Matemáticas ACS II

18.5.06

6 unidades de Access

16.5.06

3ª Práctica de Access

Con esta 3ª práctica de Access, comenzamos en serio a trabajar con Access, también tenéis un documento de apoyo para su realización

access-3 documento de apoyo

access-3 documento de apoyo

Etiquetas: Access

13.5.06

7ª prueba de Matemáticas ACS II

Examen realizado el 11-5-06 en Matemáticas Aplicadas a las Ciencias sociales de 2º de Bachillerato con su solución

ejercicio-7 solución-ejercicio-7

ejercicio-7 solución-ejercicio-7

Etiquetas: ejercicios

11.5.06

2ª Práctica de Access

Continuamos con la 2ª práctica de Access, también podéis consultar un documento de apoyo para realizarla.

access-2 documento de apoyo

access-2 documento de apoyo

Etiquetas: Access

1ª Práctica de Access

6.5.06

Conceptos de programación lineal

2.5.06

6ª prueba de Matemáticas ACS II

Examen realizado el 27-4-06 en Matemáticas Aplicadas a las Ciencias sociales de 2º de Bachillerato con su solución

ejercicio-6 solución-ejercicio-6

ejercicio-6 solución-ejercicio-6

Etiquetas: ejercicios

25.4.06

Sexo, troyanos, y phishing

24.4.06

Componentes del curso de Internet

22.4.06

Super Glue, último grito en seguridad informática

21.4.06

Solución actividades 3A, 3B, 3C y 3D

3C-----> 1b, 2c, 3d, 4d, 5a, 6c, 7b, 8d, 9c, 10a

3D-----> 1b, 2b, 3d, 4b, 5a, 6c, 7c, 8d, 9b, 10b

3C-----> 1c, 2b, 3b, 4d, 5d, 6d, 7c, 8d, 9b, 10b

3D-----> 1a, 2d, 3a, 4c, 5a, 6c, 7c, 8a, 9a, 10d

3D-----> 1b, 2b, 3d, 4b, 5a, 6c, 7c, 8d, 9b, 10b

3C-----> 1c, 2b, 3b, 4d, 5d, 6d, 7c, 8d, 9b, 10b

3D-----> 1a, 2d, 3a, 4c, 5a, 6c, 7c, 8a, 9a, 10d

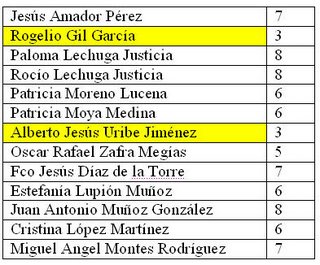

Nº de fallos en la actividad 3

19.4.06

Nueva prueba de concepto

18.4.06

Respuestas a las cuestiones de Ethereal

1-Sesión: telnet

Usuario: legolas

pasword: elfo

comandos: ls, who, su, entra como administrador con pasword administrador, ls, exit de administrador y exit de usuario

2-Sesión: POP

Hola:

Te voy a decir quienes son los fantasmas del Windsor ... aunque no se si

alguien podr.a leer este mensaje ... mejor te lo digo en persona.

Un saludo

3-Sesión: ssh

Usuario: no es posible identificarlo

MAC de origen (cliente): 00:c0:49:d6:cf:c0

MAC de destino (servidor): 00:c0:29:49:a2:a9

IP de origen: 192.168.0.13

IP de destino: 192.168.0.50

Puerto origen: 1803

Puerto destino: 22

Usuario: legolas

pasword: elfo

comandos: ls, who, su, entra como administrador con pasword administrador, ls, exit de administrador y exit de usuario

2-Sesión: POP

Hola:

Te voy a decir quienes son los fantasmas del Windsor ... aunque no se si

alguien podr.a leer este mensaje ... mejor te lo digo en persona.

Un saludo

3-Sesión: ssh

Usuario: no es posible identificarlo

MAC de origen (cliente): 00:c0:49:d6:cf:c0

MAC de destino (servidor): 00:c0:29:49:a2:a9

IP de origen: 192.168.0.13

IP de destino: 192.168.0.50

Puerto origen: 1803

Puerto destino: 22

17.4.06

Solución actividades 2C y 2D

2C-----> 1c, 2c, 3d, 4d, 5d, 6d, 7a, 8d, 9d, 10d

2D-----> 1c, 2c, 3a, 4c, 5c, 6d, 7d, 8c, 9c, 10c

2D-----> 1c, 2c, 3a, 4c, 5c, 6d, 7d, 8c, 9c, 10c

Nº de fallos en la actividad 2

16.4.06

Trucos comerciales de los spammers

11.4.06

Solución actividades 2A y 2B

2A-----> 1d, 2d, 3a, 4d, 5c, 6b, 7d, 8a, 9b, 10c

2B-----> 1a, 2c, 3d, 4d, 5b, 6c, 7a, 8d, 9d, 10d

2B-----> 1a, 2c, 3d, 4d, 5b, 6c, 7a, 8d, 9d, 10d

8.4.06

Unidad 2 del módulo "Seguridad"

4.4.06

Nº de fallos en la actividad 1

Solución actividades 1C y 1D

1C-----> 1a, 2a, 3a, 4d, 5c, 6a, 7c, 8b, 9a, 10d

1D-----> 1d, 2a, 3c, 4a, 5b, 6d, 7d, 8b, 9d, 10d

1D-----> 1d, 2a, 3c, 4a, 5b, 6d, 7d, 8b, 9d, 10d

3.4.06

Ejercicios de Selectividad de Álgebra

Solución actividades 1A y 1B

1A-----> 1c, 2d, 3b, 4a, 5d, 6d, 7b, 8a, 9a, 10a

1B-----> 1d, 2a, 3c, 4c, 5b, 6a, 7a, 8c, 9b, 10a

1B-----> 1d, 2a, 3c, 4c, 5b, 6a, 7a, 8c, 9b, 10a

Ejemplo de actividad 1 (curso seguridad)

1.4.06

Troyanos bancarios: nuevos enfoques contra sistemas de seguridad

Microsoft inicia demanda contra 53 sospechosos de cometer phising

La recuperación de datos, un arma de doble filo

29.3.06

IV Foro de seguridad RedIRIS

en Redes Inalámbricas

Ahora para cada participante del IV Foro de Seguridad RedIRIS puede descargarse un ejemplar de la revista hakin9 versión electronica, completamente gratis.

Ahora para cada participante del IV Foro de Seguridad RedIRIS puede descargarse un ejemplar de la revista hakin9 versión electronica, completamente gratis.

5ª prueba de Matemáticas ACS II

Examen realizado el 27-3-06 en Matemáticas Aplicadas a las Ciencias sociales de 2º de Bachillerato con su solución

ejercicio-5 solución-ejercicio-5

ejercicio-5 solución-ejercicio-5

Etiquetas: ejercicios

22.3.06

Redes wifi sin protección

21.3.06

4º Examen de MACS II y su solución

Examen realizado el 7-3-06 en Matemáticas Aplicadas a las Ciencias sociales de 2º de Bachillerato con su solución

ejercicio-4 solución-ejercicio-4

ejercicio-4 solución-ejercicio-4

Etiquetas: ejercicios

5.3.06

Exámenes y soluciones de Matemáticas Aplicadas a las C.S.II

La relación de exámenes y sus soluciones realizados hasta la fecha en la asignatura de Matemáticas aplicadas a las Ciencias Sociales II de 2º de bachillerato son los siguientes:

ejercicio-1 solución-ejercicio-1

ejercicio-2 solución-ejercicio-2

ejercicio-3 solución-ejercicio-3

ejercicio-1 solución-ejercicio-1

ejercicio-2 solución-ejercicio-2

ejercicio-3 solución-ejercicio-3

Etiquetas: ejercicios

27.2.06

Relación de ejercicios de selectividad de análisis

21.2.06

Direcciones de seguridad

Direcciones y recursos básicos sobre seguridad

1. Seguridad en la red

2. Alerta antivirus

3. Criptonomicon

4. Certificados digitales

5. Recomendaciones de seguridad de Caja Granada

6. Antivirus Panda

7. Hispasec

8. VS Antivirus

9. Diario Ti

10. Guardia Civil

11. Microsoft

Leer los siguientes artículos sobre seguridad

Virus Kama Sutra

20 años de virus

Ordenadores zombies

La seguridad no importa a los usuarios

Consejos, cuestionarios y videos sobre seguridad de Microsoft: Seguridad en el hogar

Microsoft

Filtros para Internet

Filtro

1. Seguridad en la red

2. Alerta antivirus

3. Criptonomicon

4. Certificados digitales

5. Recomendaciones de seguridad de Caja Granada

6. Antivirus Panda

7. Hispasec

8. VS Antivirus

9. Diario Ti

10. Guardia Civil

11. Microsoft

Leer los siguientes artículos sobre seguridad

Virus Kama Sutra

20 años de virus

Ordenadores zombies

La seguridad no importa a los usuarios

Consejos, cuestionarios y videos sobre seguridad de Microsoft: Seguridad en el hogar

Microsoft

Filtros para Internet

Filtro